Los CSI del siglo XXI

Secciones

Servicios

Destacamos

Los CSI del siglo XXI

Viernes, 27 de Octubre 2023

Tiempo de lectura: 6 min

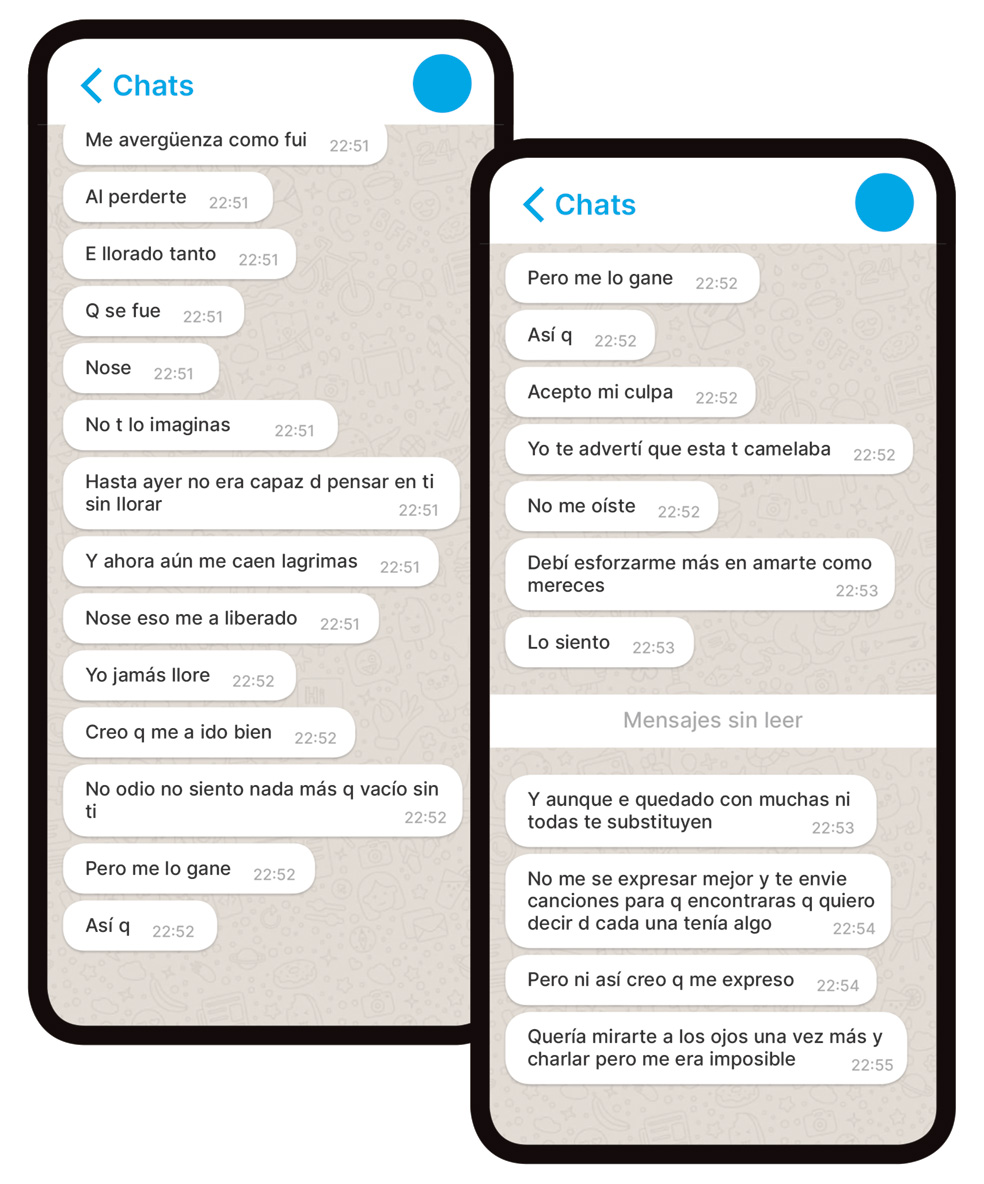

Todo lo que está en su teléfono móvil podrá ser utilizado en su contra (o a su favor)... Da igual que borre el contenido, que bloquee el dispositivo o que lo destruya a martillazos. Un experto lo desbloqueará y un programa extraerá los mensajes, las fotos, las localizaciones, las búsquedas… Y esas pruebas servirán para dictar sentencia.

La presencia de los forenses digitales que 'descodifican' esos datos en los juzgados es una tendencia imparable que empezó en Estados Unidos y ha llegado a España. Al menos el 70 por ciento de los procedimientos judiciales en nuestro país incluye alguna prueba digital.

Entre ellas, mensajes de texto y audio, registros de llamadas, correos electrónicos, extractos bancarios, GPS, contactos, fotos, vídeos… También hay mucha información irrelevante. «De un móvil se pueden obtener, por término medio, unos 80.000 folios de información», según Fernando Mairata, presidente de la Asociación Profesional de Peritos de Nuevas Tecnologías (Petec). «Pero el filtrado para separar el grano de la paja no se puede automatizar», añade.

Y no solo el móvil ha entrado de lleno en los tribunales. Cualquier dispositivo conectado, como relojes inteligentes, puede ser utilizado tanto por los fiscales como por la defensa. En Estados Unidos, los datos de movimiento de una pulsera Fitbit desmontaron la coartada de un acusado de homicidio. Y los de una PlayStation 4 respaldaron la de un presunto violador. Incluso se ha admitido el registro de un marcapasos en el juicio de un pirómano al que delató el acelerón de sus pulsaciones.

Que los WhatsApps los carga el diablo lo demuestra el 'crimen de la Guardia Urbana', como se conoce al asesinato de Pedro Rodríguez, un agente de Barcelona cuyo cadáver fue encontrado en un coche calcinado. Los datos de geolocalización de los móviles de los dos condenados no solo los situaron donde fue hallado el cuerpo de la víctima, sino que las decenas de mensajes que se intercambiaban a diario han dado material para el argumento de una serie de Netflix.

«Lo que pones por escrito volverá para atormentarte», advierte Larry Buckfire, un abogado norteamericano. «Es muy fácil decir impulsivamente cosas que no deberías decir y de las que no te puedes retractar una vez que están documentadas». Los mensajes pueden utilizarse en todo tipo de procesos: divorcios, demandas… Ojo, incluso los emojis se admiten como pruebas. La Audiencia Provincial de Barcelona absolvió a un hombre acusado de amenazas gracias al pictograma que acompañaba a sus palabras: un pulgar hacia arriba que introducía un elemento de ambigüedad en la interpretación. Por el contrario, enviar ataúdes, cuchillos, pistolas o calaveras se puede considerar delictivo.

Recientemente, Interior ha comprado software de última generación (Tecnología UFED) a la empresa israelí Cellebrite para desencriptar móviles y discos duros y descargar su contenido. Y ha equipado a la Guardia Civil con 23 licencias de esta herramienta para la que no hay contraseña que se resista. Se trata de un software de espionaje similar al polémico Pegasus, pero solo se puede utilizar con fines legales. Cellebrite ha vendido unas 60.000 licencias en 150 países.

¿Cómo es posible que la Policía pueda recuperar mensajes eliminados? Cuando borras algo de tu teléfono, no se elimina de inmediato, sino que el sistema operativo lo marca como espacio disponible para nuevos datos. Esto significa que el mensaje o archivo sigue estando físicamente durante mucho tiempo en el dispositivo.

En última instancia se puede recurrir a la nube, donde puede haber una copia de respaldo. Las fuerzas del orden pueden solicitar a los proveedores acceso a los datos almacenados, como mensajes de chat y archivos multimedia. Solo en España, Google recibió 9199 solicitudes de información sobre usuarios por parte de organismos públicos en 2022 (cientos de miles en todo el mundo). Estaban relacionadas con procesos civiles, administrativos, penales y de seguridad nacional. Y accedió a proporcionar esta información en el 82,5 por ciento de los casos.

Pero donde se han disparado estas solicitudes es en Estados Unidos. Allí se practican dos técnicas policiales muy controvertidas porque colisionan con el derecho a la privacidad. Una es la orden de geocercado (geofence warrant), que permite a la Policía obtener información de los dispositivos móviles de todos los usuarios que estuvieron en el escenario de un crimen a la hora en que se cometió. Y la otra es la orden de búsqueda por palabra clave, que permite acceder a la información de cualquier persona que haya realizado búsquedas de ciertas palabras o frases sospechosas, por ejemplo, 'cómo fabricar una bomba'. Ambos procedimientos son de dudoso encaje en el ordenamiento legal español.

La Guardia Civil, la Agencia Tributaria y la Policía Nacional utilizan el software israelí Cellebrite. Este último cuerpo, además, ha destinado dos millones y medio de euros a formar a 60 agentes en la extracción y el análisis de datos de dispositivos electrónicos e informática forense.

1. El primer paso: Clonar tanto los forenses digitales como las fuerzas del orden proceden a la extracción completa del dispositivo, haciendo un clonado o duplicado de la tarjeta o el disco duro. Este paso es de vital importancia para mantener la cadena de custodia y garantizar que la prueba no se ha manipulado.

2. Si se encuentra el móvil, no... Leer más

Los últimos avances en la inteligencia artificial están haciendo aún más imprescindible la aportación de los forenses digitales, pues cada vez resulta más fácil crear vídeos de cosas que nunca ocurrieron o alterar imágenes. «Hemos entrado en la era del deepfake y nos preocupa mucho, ya que, además de manipular pruebas, estamos viendo cómo se cuestionan evidencias que son veraces», se lamenta Hany Farid, forense digital y profesor en la Universidad de California (Berkeley). «Esto se conoce como el 'dividendo del mentiroso'; un fenómeno que consiste en dudar por sistema de la autenticidad de todo y del que los delincuentes ya están sacando provecho».