Secciones

Servicios

Destacamos

Secciones

Servicios

Destacamos

Las estafas por internet están a la orden del día. Las formas y métodos se han multiplicado y son de lo más diverso. Lo cual no sorprende: cada vez se realizan más tareas cotidianas desde los dispositivos móviles y los timadores se han incorporado al 'modo virtual'. La ciberdelincuencia, sin embargo, no es tan reciente. Ya a finales de los años 90 se hizo viral el 'timo del príncipe nigeriano': una supuesta autoridad nigeriana solicitaba ayuda, a cambio de una futura jugosa comisión, para sacar una fortuna del país. Una vez que alguien picaba comenzaban los pedidos de dinero para destrabar supuestos inconvenientes que iban surgiendo. Los aportes de las víctimas eran altos bajo la promesa de una recompensa económica que, claramente, nunca llegaba. Desde entonces hasta nuestros días, la ciberdelincuencia se ha 'profesionalizado'.

Los nuevos hábitos de consumo y de pago requieren conocer las amenazas de las que protegerse. Este es un repaso de los principales métodos de ingeniería social que utilizan los ciberdelincuentes.

1

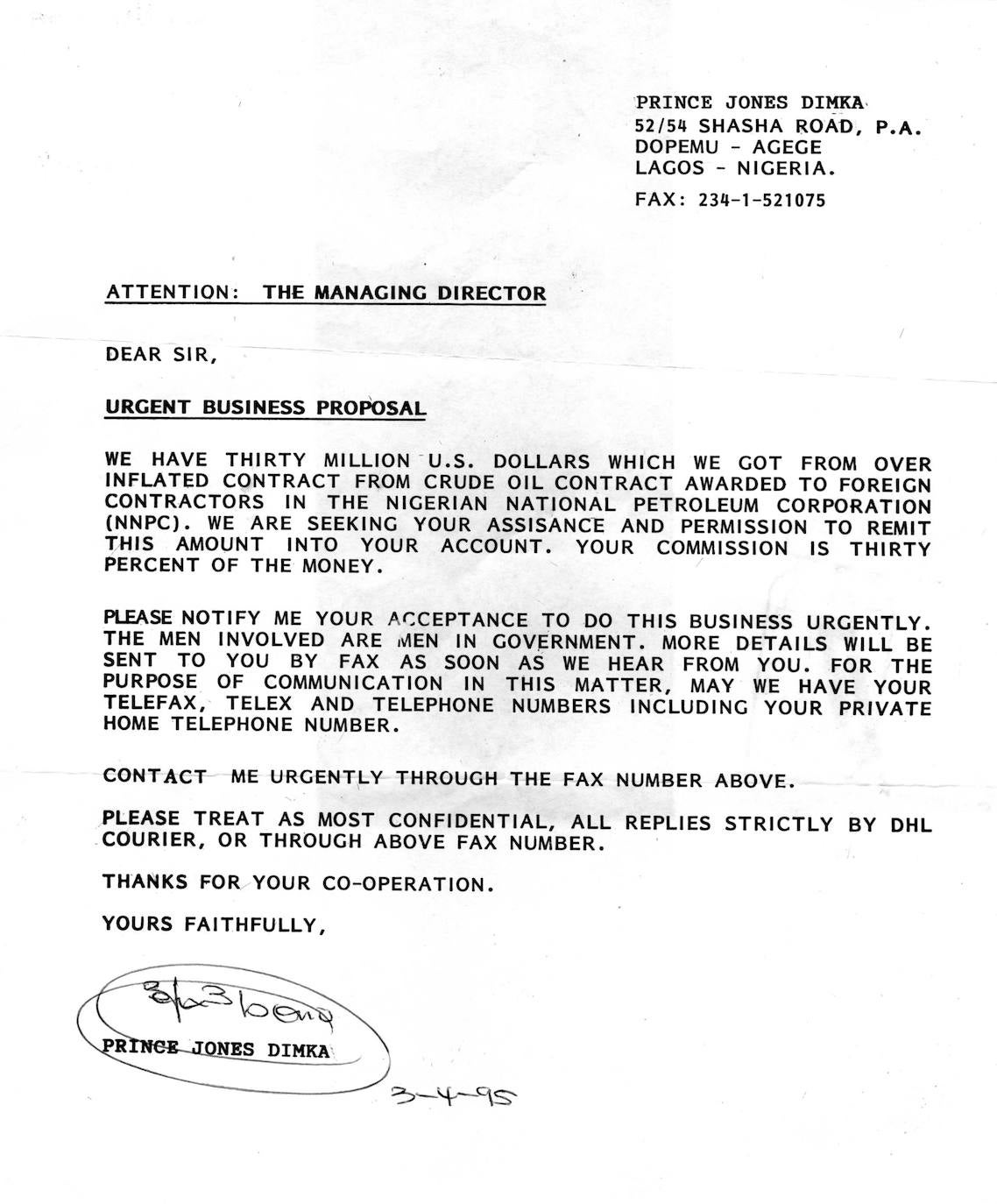

Se trata de tres modalidades muy similares en su ejecución. Básicamente el ciberdelincuente envía un mensaje falso de alguna entidad bancaria, de la Administración pública, de redes sociales o, entre otras muchas opciones, de empresas de correos. El objetivo es que se introduzca la mayor cantidad de información, especialmente las claves y contraseñas de acceso bancarias.

En el phishing suele emplearse el correo electrónico, redes sociales o aplicaciones de mensajería instantánea. Reproducen de modo fiel la imagen de marca del supuesto remitente. El vishing se lleva a cabo mediante llamadas de teléfono y en el smishing el canal utilizado son los SMS.

2

La recopilación de datos puede utilizarse para hackear perfiles de redes sociales y estafar a los contactos de la primera víctima. Así, una persona puede recibir un mensaje privado de un conocido que en realidad es un impostor que intenta timarlo o recopilar más información que luego utilizará.

3

Comprar y vender artículos de segunda mano no es nada nuevo, pero sí las plataformas y aplicaciones que han aparecido para este fin. En estos casos, además de ventas fraudulentas, los delincuentes proponen vías de comunicación, pago o envío alternativas a la aplicación con el fin de obtener los datos.

3

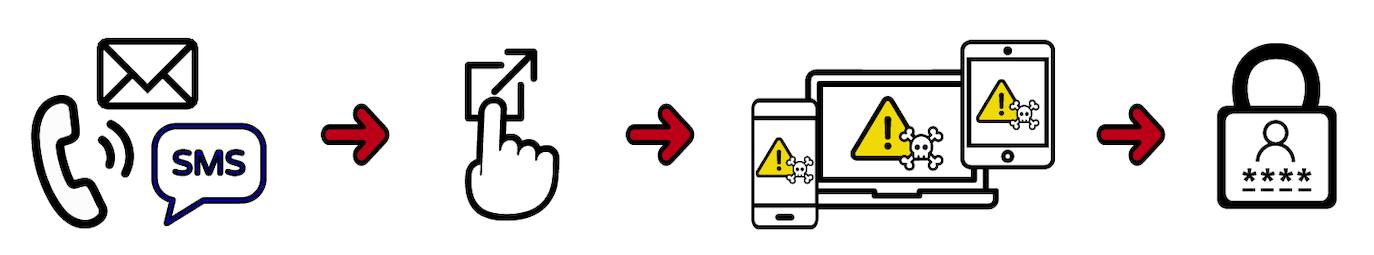

El malvertising consiste en manipular publicidad en las webs para infectar dispositivos. Cuando el usuario accede a alguno de esos anuncios instala programas maliciosos sin darse cuenta. Un tipo muy común de esta técnica es el spyware, que recopila información de un ordenador y la reenvía sin conocimiento del propietario del dispositivo.

4

Algunas de las técnicas anteriores se utilizan también para obtener información de las tarjetas de crédito. Una vez que lo consiguen van haciendo compras con importes cada vez más elevados para comprobar que los datos funcionan y no levantar sospechas. Es una técnica que se utiliza en tiempos de grandes campañas comerciales como navidades, black friday o rebajas.

5

En este caso se publican ofertas fraudulentas en las redes sociales, en páginas específicas o incluso envían correos electrónicos directamente. Con condiciones laborales muy tentadoras los delincuentes enganchan a las víctimas para que le transfieran dinero en concepto de costes de gestión de una vacante que realmente no existe.

6

Es un chantaje en el que el delincuente amenaza a la víctima con publicar imágenes o vídeos personales e íntimos a menos que realice algún tipo de acción específica. Si el extorsionador llegó a este punto es porque antes, con las modalidades explicadas, consiguió acceso a los dispositivos de la víctima.

7

No siempre para sustraer datos los ciberdelincuentes utilizan medios digitales, también hay que estar atento en los lugares públicos, como transporte, cajeros automáticos, centros comerciales, aeropuertos... que nadie esté mirando «por encima del hombro» en el momento de utilizar los dispositivos electrónicos para robar información.

8

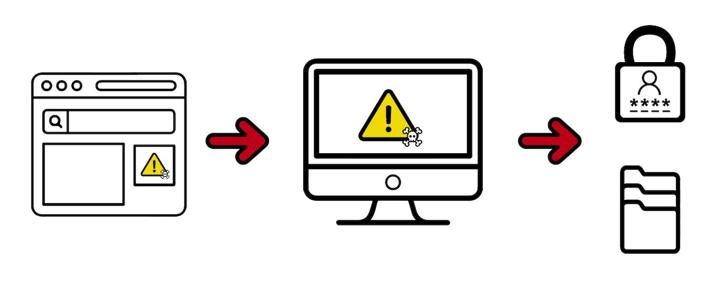

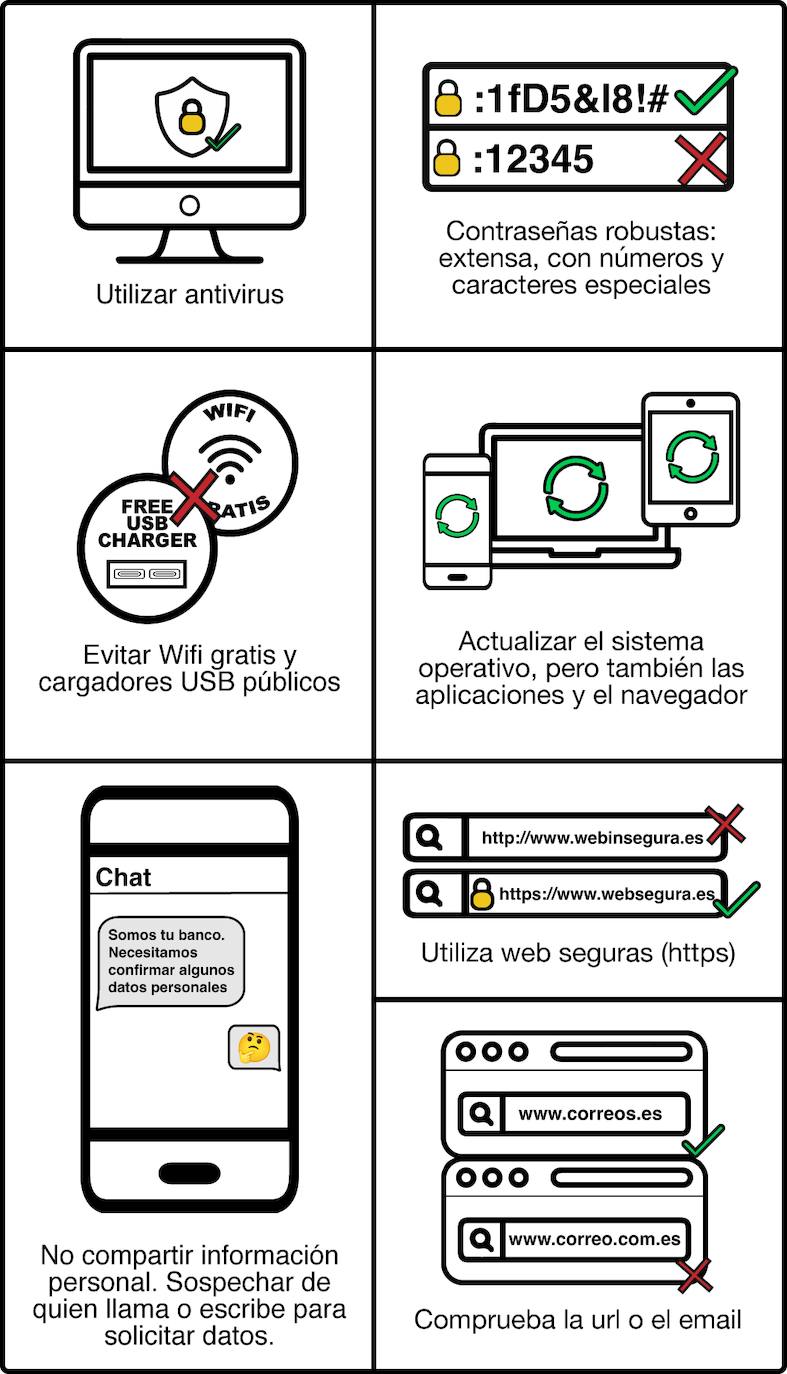

Los ciberdelincuentes se aprovechan de la necesidad constante de estar conectado a internet y de cargar la batería.

Para la primera necesidad pueden crear una red wifi gemela a otra legítima y segura a la que las víctimas se conectan. De esta manera, roban datos pero pueden también tomar el control del navegador y acceder a web fraudulenta o infectar con malware.

Otra manera de infectar nuestros dispositivos son los USB públicos. El FBI ha advertido el pasado abril de que son utilizados para introducir malware y software de vigilancia.

9

Las inversiones «seguras» y con altos rendimientos financieros son los ganchos con los que los delincuentes captan a sus víctimas. Para estas estafas se pueden valer de publicidad o falso contenido en redes sociales, posicionamiento de páginas web fraudulentas en los buscadores de internet o incluso utilizar celebridades. Todo eso para que las técnicas de ingeniería social como smishing o vishing consigan mejores resultados ante la falta de desconfianza del defraudado.

La Brigada Central de Investigación Tecnológica es la unidad Policial Nacional destinada a responder a las nuevas formas de delincuencia. En su web se puede conocer más sobre cómo prevenir delitos y qué hacer en caso de ser estafado.

¿Ya eres suscriptor/a? Inicia sesión

Publicidad

Publicidad

Alfonso Torices (texto) | Madrid y Clara Privé (gráficos) | Santander

Sergio Martínez | Logroño

Sara I. Belled, Clara Privé y Lourdes Pérez

Esta funcionalidad es exclusiva para suscriptores.

Reporta un error en esta noticia

Comentar es una ventaja exclusiva para suscriptores

¿Ya eres suscriptor?

Inicia sesiónNecesitas ser suscriptor para poder votar.