Secciones

Servicios

Destacamos

Las instituciones y empresas españolas han sufrido durante el último mes una de las mayores oleadas de ciberataques desde que se tienen registros. La campaña de sabotajes -según revelan fuentes de la seguridad del Estado- se recrudeció solo horas después de que el 7 de ... marzo el Kremlin incluyera a España, junto a otro medio centenar de estados, en su lista de «países hostiles» por su apoyo económico y militar a Ucrania.

Por el momento, los servicios de inteligencia nacionales y estadounidenses tienen indicios de que la larga mano de los servicios secretos rusos y sus grupos de hackers a sueldo podría estar detrás de dos de los más graves incidentes desde la declaración de «país inamistoso». El primero es el ciberataque que Iberdrola sufrió el pasado 15 de marzo y que se saldó con el robo de información personal de 1,3 millones de clientes. Según informaron fuentes de la propia compañía y han confirmado responsables de diversas agencias españolas, fueron las «autoridades norteamericanas» las que advirtieron de que ese sabotaje estaba provocado por la «situación crítica» internacional.

El segundo incidente que los expertos del Gobierno relacionan con Rusia es el sabotaje de los sistemas del Congreso de los Diputados el 24 de marzo a través de un ataque de «denegación de servicio DDoS», provocado por el acceso simultáneo de multitud de ordenadores. Buena parte de las direcciones IP detectadas estaban ubicadas en Siberia, lugar habitual de lanzamiento de ataques de los hacker a sueldo de los servicios rusos.

3 sobre 5 es el nivel al que ha elevado Defensa en los últimos días la alerta de ciberataques.

El decreto del plan anticrisis. El Estado podrá saltarse los plazos legales en el caso de sufrir una gran ofensiva que bloquee sistemas esenciales.

Los especialistas del CCN (Centro Criptológico Nacional) del CNI, del Centro Nacional de Infraestructuras Críticas (CNPIC), y de la Oficina de Coordinación de Ciberseguridad (OCC) coinciden en que, hasta ahora, y a pesar de lo voluminoso de la ofensiva, el nivel de peligrosidad de los ataques está siendo «bajo-medio». Como si los atacantes estuvieran simplemente «avisando».

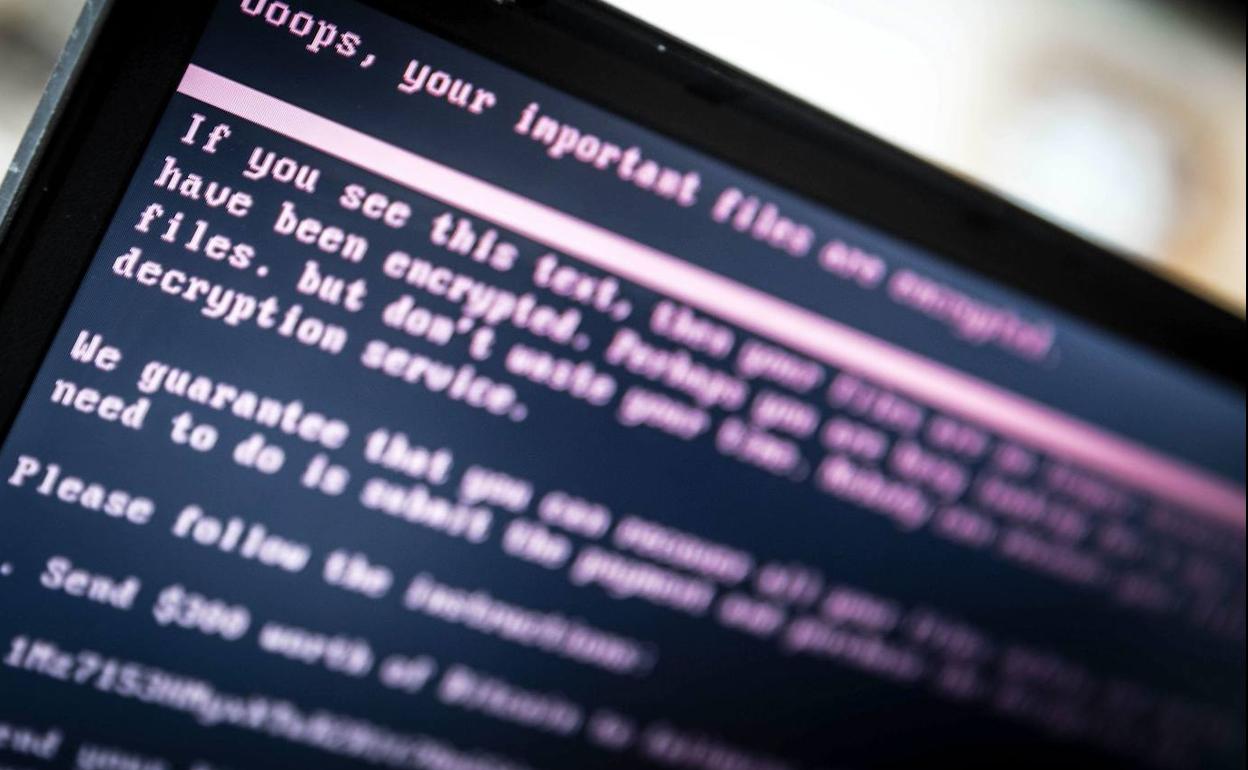

De hecho, ninguno de los ciberataques, apuntan responsables de estos departamentos, ha tenido la envergadura del sabotaje de hace un año, cuando los servicios del SEPE estuvieron afectados durante semanas por un ataque del 'ransomware' -secuestrador de datos- 'Ryuk', creado en 2018 y gestionado por «cibercriminales rusos». Así lo lograron determinar los servicios secretos españoles, que vincularon el ataque con la inteligencia del Kremlin, sobre todo porque los atacantes no pidieron un rescate para desactivar ese programa de secuestro de datos.

El Ministerio de Defensa también coincide en que la ofensiva de sabotajes no ha llegado a tocar techo pese a la escalada de las últimas cuatro semanas. De hecho, el departamento que dirige Margarita Robles solo ha elevado a 3 (en una escala de 5) el nivel de alerta por ciberataques.

En Defensa ya no ocultan sus temores de que el Gobierno ruso se esté reservando sus unidades de élite en sabotajes. El pasado 21 de marzo, en plena ofensiva, uno de los mayores expertos de las Fuerzas Armadas en ciberataques, el teniente coronel del Ejército de Tierra Francisco Marín Gutiérrez, publicó un informe en el Instituto Español de Estudios Estratégicos (el 'think tank' de Defensa) en que el avisaba de que el servicio de intesligencia militar ruso (GRU), y en particular una unidad denominada 26.165, están volcados desde mediados de la década de los 2000 en la «explotación de vulnerabilidades en redes y el acceso no autorizado a sistemas informáticos».

En concreto, y así lo reflejan los documentos remitidos a Moncloa, el temor de las agencias españolas es que el Kremlin dé un «salto cualitativo» en su «estrategia de hostigamiento» y movilice a sus unidades de inteligencia y a sus grupos de hackers más peligrosos (Fancy Bear y sobre todo, Cozy Bear) en campañas de «gran envergadura» para «paralizar» sectores de la Administración. Esos informes alertan de que no serán ya ataques breves, sino que el objetivo es introducirse en los sistemas durante largos periodos de tiempo a través de brechas desconocidas (ataques de día cero) o a través de proveedores externos.

El Gobierno cree tan real esta amenaza que el pasado 30 de marzo, en el macrodecreto de medidas económicas para paliar los efectos de la guerra en Ucrania, introdujo una disposición para permitir a las administraciones saltarse los plazos legales y evitar un caos y una cascada de demandas en el caso de que como «consecuencia de un ciberincidente se vean gravemente afectados los servicios y sistemas utilizados para la tramitación de los procedimientos».

El Estado, con la disposición para alargar los plazos en caso de colapso por un gran ciberataque ruso, se puso la venda antes de la herida, pero el Ejecutivo está yendo más allá y ha movilizado todos sus recursos durante el último mes para intentar aminorar un futuro daño. De hecho, en tiempo récord ha aprobado planes y proyectos de protección que estaban empantanados y con escasas perspectivas de salir adelante por la falta de unos presupuestos que hasta la invasion de Ucrania no les tenian demasiado en cuanta.

El 30 de marzo el Gobierno, a toda prisa y azuzado por los expertos del CNI, aprobó el nuevo Plan Nacional de Ciberseguridad, con una dotación de 1.200 millones de euros, 200 más que los previstos inicialmente. También, vía real decreto, el lanzamiento de la Ley de Ciberseguridad 5G, prevista para el segundo semestre de este año en el Plan de Recuperación, Transformación y Resiliencia. Y todo ello, según reconoció la vicepresidenta Nadia Calviño, para «responder de manera adecuada al mayor riesgo geopolítico actual».

Solo días antes, Economía, por un procedimiento de urgencia y sin publicidad habida cuenta de lo delicado del asunto, había adjudicado a una UTE formada por Indra y Telefónica un contrato de 46,4 millones de euros para poner en marcha antes de primavera de 2024 el nuevo Centro de Operaciones de Ciberseguridad de la Administración General del Estado y sus Organismos Públicos (COCS), un organismo que estaba previsto que comenzara a funcionar en 2025 y que se considera clave para «aumentar la capacidad de vigilancia y detección de amenazas en la operación diaria de sus sistemas de información y comunicaciones».

¿Ya eres suscriptor/a? Inicia sesión

Publicidad

Publicidad

Te puede interesar

Carnero a Puente: «Antes atascaba Valladolid y ahora retrasa trenes y pierde vuelos»

El Norte de Castilla

Publicidad

Publicidad

Esta funcionalidad es exclusiva para suscriptores.

Reporta un error en esta noticia

Comentar es una ventaja exclusiva para suscriptores

¿Ya eres suscriptor?

Inicia sesiónNecesitas ser suscriptor para poder votar.